Hai impostato l'e-mail per il tuo sito web utilizzando CyberPanel? Gli utenti si lamentano che i loro messaggi e-mail non vengono ricevuti o finiscono nello spam? Come puoi risolvere questo? Poichè CyberPanel vuole essere il miglior pannello di hosting del sito web nella comunità, anche l'installazione di questa roba dovrebbe essere quasi automatizzata. Il team di sviluppo sta già lavorando per rendere questo processo il più semplice possibile per l'utente o l'amministratore di sistema, ma per il momento, ecco un tutorial per spiegare il modo manuale di impostare DKIM, SPF e DMARC utilizzando un dominio che è ospitato su CyberPanel.

Cosa sono DKIM, SPF e DMARC e perché dovresti preoccuparti di loro?

SPF è l'acronimo di Sender Policy Framework ed è solo un record di testo DNS nel tuo dominio che indica ai servizi di posta e ai ricevitori di ricevere l'e-mail dall'IP del server fornito nel record SPF.

DKIM è l'acronimo di Domain Keys Identified Mail. In questo metodo, ogni messaggio di posta elettronica viene firmato dal server e il destinatario controlla i messaggi con la chiave pubblica DKIM, che viene fornita nel DNS del tuo dominio. È fondamentalmente utilizzato per verificare che l'e-mail sia originata dalla sorgente reale e non sia stata alterata in mezzo.

DMARC (Domain Message Based Authentication, Reporting and Conformance) utilizza sia SPF che DKIM e stabilisce una politica per entrambi gli strumenti di cui sopra. Ti consente di impostare un indirizzo email al quale possono essere inviati rapporti sulle statistiche dei messaggi di posta elettronica per il dominio specificato.

Questi sono i 3 strumenti che sono più utilizzati in questi giorni per rendere più sicuri i messaggi di posta elettronica. I servizi di posta elettronica come Gmail inviano principalmente messaggi a spam se non dispongono di uno dei 3 metodi di verifica sopra menzionati. Il motivo per cui molti servizi di posta elettronica possono contrassegnare i messaggi come spam è che fanno molto affidamento sulla reputazione dell'IP e sul fatto che l'IP abbia un PTR (rDNS) valido o meno. Per il record PTR, devi chiedere al tuo provider di modificare il record rDNS in modo che corrisponda al tuo dominio in quanto aiuta i recettori di posta elettronica a identificare che le email provengono dal posto giusto! Ma, se l'indirizzo IP del tuo server è elencato nella loro Blacklist, i messaggi verranno respinti. È necessario contattare il proprio fornitore per modificare l'IP del server o chiedere ai servizi di posta elettronica di deselezionare il proprio IP.

Il tuo indirizzo IP può essere controllato per qualsiasi lista nera utilizzando questo strumento: https://www.ultratools.com/tools/spamDBLookupResult

Creazione di un account di posta elettronica

Creiamo prima un account e-mail, quindi inviamo una e-mail di prova da tale account al tuo account Gmail per il test. Molto probabilmente il messaggio finirà nello spam. Questo non è un problema, visto che in questo articolo lo risolveremo con quei 3 strumenti che sono ampiamente utilizzati in Gmail.

Impostazione di un record SPF.

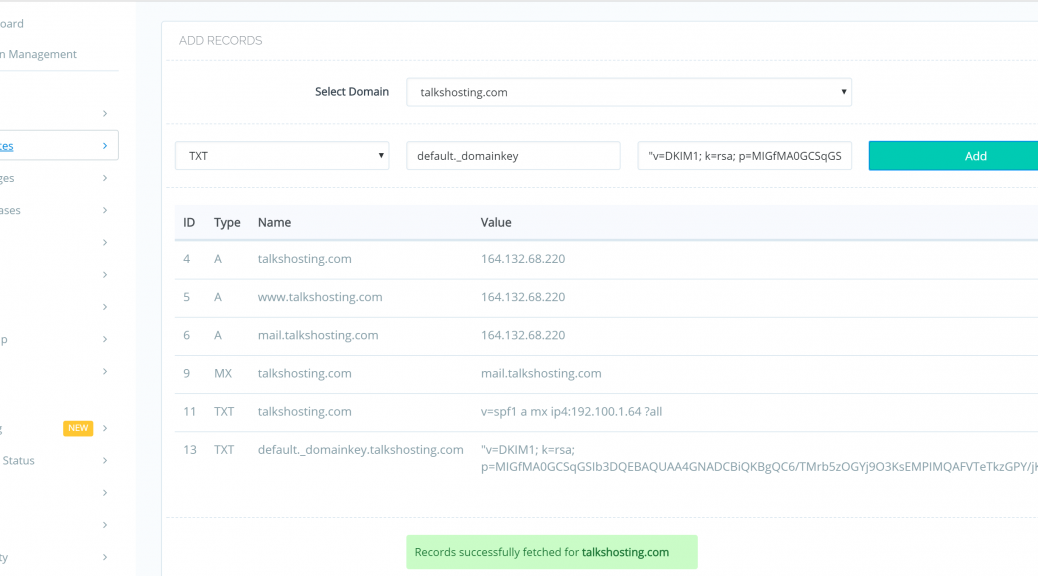

In questo articolo, utilizzeremo il dominio 'talkshosting.com' per configurare queste 3 cose sull'installazione di CyberPanel. Si presume che tu abbia già installato CyberPanel sul tuo VPS / Server Dedicato e che tu abbia creato il tuo sito web con esso. In caso contrario, leggere la documentazione di CyberPanel.

Passa alla sezione DNS del tuo sito web nell'installazione di CyberPanel o al tuo attuale provider di hosting DNS. (Se si desidera ospitare anche il proprio server DNS con CyberPanel, leggere la documentazione.

Aggiungi il seguente record TXT nella radice (@) del tuo dominio. Indica ai ricevitori di posta elettronica di accettare i messaggi dall'IP menzionato e di contrassegnare la posta elettronica da altre fonti come "Neutrale" (o, spam in GMAIL).

v=spf1 a mx ip4:192.100.1.64 ?all(Inserisci il tuo IP server dopo IP4: usa questo tipo di record se stai utilizzando solo il tuo attuale server per l'invio di posta, se invii mail da servizi come la suite Google o altri server, quindi vai a https: // mxtoolbox.com/SPFRecordGenerator.aspx e crea il proprio record spf di conseguenza)

Dopo aver aggiunto il record SPF, prova a inviare nuovamente un'email dall'account creato in precedenza a un account Gmail. Gmail dovrebbe ora dire che il messaggio è "inviato da: talkshosting.com". Ciò conferma che il Framework delle politiche per i mittenti è in azione!

Installazione e configurazione di OpenDKIM

OpenDKIM è una libreria che genera le chiavi DKIM e le firma per i nostri messaggi e-mail.

Passaggio 1: installa OpenDKIM

yum install opendkim -y

Ora che le librerie opendkim sono installate, creiamo le chiavi DKIM!

Passaggio 2: generare le chiavi DKIM

Esegui il seguente comando per generare le chiavi pubbliche e private DKIM nella cartella "/etc/opendkim/keys".

opendkim-default-keygen

Dovresti vedere qualcosa di simile a questo:

Ora, all'interno di / etc / opendkim / keys, ci saranno 2 file, ovvero default.private (che è la chiave privata per il dominio) e default.txt, (che è la chiave pubblica che pubblicheremo nel nostro record DNS in modo che i ricevitori di posta elettronica possono identificare le nostre mail firmate).

Passaggio 3: modifica delle configurazioni!

Ora modificheremo alcuni file di configurazione in base ai nostri requisiti.

1. Modifica di /etc/opendkim.conf

Si consiglia di utilizzare SFTP e NotePad ++ durante la modifica dei file di configurazione per una migliore spaziatura e sintassi e per evitare errori. Puoi anche usare editor nano o vim attraverso la console, o qualsiasi cosa ti si addica.

Cambia le seguenti linee mostrate sotto in /etc/opendkim.conf. Ricordati di cambiare il dominio con quello che stai usando!

Mode sv

Canonicalization relaxed/simple

Domain talkshosting.com

#KeyFile /etc/opendkim/keys/default.private

KeyTable refile:/etc/opendkim/KeyTable

SigningTable refile:/etc/opendkim/SigningTable

ExternalIgnoreList refile:/etc/opendkim/TrustedHosts

InternalHosts refile:/etc/opendkim/TrustedHosts2. Modifica di / etc / opendkim / KeyTable

Il file KeyTable definisce il percorso della chiave privata per il dominio.

Modifica il file KeyTable in / etc / opendkim / KeyTable usando l'editor di testo preffered e sostituisci 'talkshosting.com' con il tuo nome di dominio.

default._domainkey.talkshosting.com talkshosting.com:default:/etc/opendkim/keys/default.private3. Modifica di / etc / opendkim / SigningTable

Il file SigningTable indica al servizio OpenDKIM come applicare le chiavi. Firmeremo i messaggi inviati da qualsiasi indirizzo email del nostro dominio, ad esempio *@talkshosting.com. Pertanto, modifica il file SigningTable in / etc / opendkim / SigningTable in questo modo:

*@talkshosting.com default._domainkey.talkshosting.comRicordati di sostituire "talkshosting.com" con il tuo nome di dominio!

4. Modifica di / etc / opendkim / TrustedHosts

Ora modifica il file TrustedHosts in / etc / opendkim / TrustedHosts e aggiungi il nome host e il nome del dominio del server sotto l'ip localhost (127.0.0.1). Il dominio / nome host dovrebbe essere un FQDN (Fully Qualified Domain Name) che dovrebbe indicare l'IP del tuo server!

# OPENDKIM TRUSTED HOSTS

# To use this file, uncomment the #ExternalIgnoreList and/or the #InternalHosts

# option in /etc/opendkim.conf then restart OpenDKIM. Additional hosts

# may be added on separate lines (IP addresses, hostnames, or CIDR ranges).

# The localhost IP (127.0.0.1) should always be the first entry in this file.

127.0.0.1

talkshosting.com5. Modifica del file di configurazione Postfix (/etc/postfix/main.cf)

Infine, modifica il file di configurazione del tuo servizio SMTP presente in /etc/postfix/main.cf e aggiungi le seguenti righe alla fine:

smtpd_milters = inet:127.0.0.1:8891

non_smtpd_milters = $smtpd_milters

milter_default_action = acceptPassaggio 4: attivazione di OpenDKIM e riavvio del servizio Postfix.

Ora avvieremo il servizio OpenDKIM e riavvieremo il servizio SMTP inserendo i seguenti comandi sulla console del server:

systemctl start opendkim

systemctl enable opendkim

systemctl restart postfixPassaggio 5: Pubblicazione del record DKIM sul nostro DNS!

Ora che DKIM è configurato e funzionante, i record DKIM dovrebbero essere pubblicati nel DNS del dominio in modo che i recettori della posta possano identificare le chiavi del record pubblico che pubblicheremo.

Useremo l'output di '/etc/opendkim/keys/default.txt' per il nostro record DNS.

Riformeremo questo record come segue e lo pubblicheremo nel nostro DNS come record TXT con il nome default._domainkey:

"v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC6/TMrb5zOGYj9O3KsEMPIMQAFVTeTkzGPY/jKCFMJ75zdeKWI/ivBpDdD8DrmuA7draJFcDJfGGt2MZ7SMHftC1eWqm4anc/d/15W1pm1DU4onBiIm6mGnEUF9WKDWhVHocceCrKpetLmuXRRO21ED+bDWfAWJS1DGgYPU9RT8QIDAQAB"

Aggiunta del record DMARC

Come accennato in precedenza, DMARC utilizza sia SPF che DKIM e di per sé è anche un record DNS, che viene aggiunto al DNS del dominio.

Per aggiungerlo alla tua zona DNS, imposta il nome del record come "_dmarc" e il suo contenuto su "v = DMARC1; p = none "che è la forma standard di DMARC. Puoi anche andare avanti e impostare le tue regole DMARC seguendo le sue linee guida, ma per ora, lasceremo perdere.

Tutto il nostro lavoro è finito! Invia un'email di prova dal tuo dominio per il quale hai configurato DKIM e DMARC.

Dopo aver inviato l'e-mail, i registri di posta (sul lato sinistro di CyberPanel) mostreranno anche che i messaggi vengono ora firmati e la firma DKIM è stata aggiunta!

talkshosting postfix/cleanup[4328]: 45B7F1BF8: message-id=<Questo indirizzo email è protetto dagli spambots. È necessario abilitare JavaScript per vederlo. >

talkshosting opendkim[3443]: 45B7F1BF8: DKIM-Signature field added (s=default, d=talkshosting.com)

talkshosting postfix/qmgr[3688]: 45B7F1BF8: from=<Questo indirizzo email è protetto dagli spambots. È necessario abilitare JavaScript per vederlo. >, size=1193, nrcpt=1 (queue active)Se inviamo un messaggio di posta elettronica a un account Gmail, la posta verrà inoltrata direttamente nella Posta in arrivo se tutti i requisiti sono soddisfatti, e verrà visualizzato tramite mail: talkshosting.com, firmato da: talkshosting.com, proprio come questo:

If you see this above info, then Congratulations! You have succesfully configured all three tools that are used commonly for verification purposes!

If you want to go advanced, click on the small arrow on the right side of the Gmail message, and select ‘Show Original.’ It will open advanced details in a new popup and you can see there that all three things we aimed to do are done. Gmail is now marking our email as SPF, DKIM and DMARC passed!

Grazie per aver letto questo tutorial. Il team di sviluppo sta lavorando per rendere questo processo il più automatizzato possibile. Ma nel frattempo, se hai qualche problema a far funzionare tutto questo, prova ad aspettare la propagazione del DNS in quanto può causare problemi in alcuni casi. Tuttavia, non esitare a saltare nel server Discord di CyberPanel e chiedere qualsiasi cosa!

Configurazione di Thunderbird per l'invio / ricezione di messaggi

Passaggio 1: scaricare e installare Thunderbird Client.

Scarica Thunderbird da https://www.mozilla.org/en-US/thunderbird/ e installalo utilizzando tutte le impostazioni predefinite.

Passaggio 2: aggiungere record DNS per IMAP / POP3 e SMTP

Perché Thunderbird funzioni, aggiungiamo alcuni record DNS in modo che Thunderbird ottenga automaticamente gli indirizzi IP del nostro server. Nel nostro caso, utilizzeremo IMAP per la ricezione e il protocollo SMTP per l'invio di e-mail. IMAP è un protocollo relativamente più recente, aiuta a far sincronizzare i messaggi tra tutti i dispositivi Se stai utilizzando più di 1 dispositivo per inviare / ricevere mail!

Pertanto, configureremo 2 record A, entrambi che puntano al nostro IP VPS.

Se si prevede di utilizzare POP3, impostare un record DNS per POP3.talkshosting.com

Inserisci il tuo nome di dominio al posto di talkshosting.com!

Passaggio 3: Avvia Thunderbird

Subito dopo l'avvio di Thunderbird, ti verrà chiesto di creare un nuovo account email. Seleziona 'Salta e utilizza la mia e-mail esistente' e inserisci Nome, Email e Password che hai creato nella sezione e-mail di CyberPanel.

Seleziona l'opzione 'IMAP (Remote Folders)' e fai clic su Fatto

Se riscontri problemi di sicurezza come quello qui sotto, fai clic su Conferma l'eccezione di sicurezza! È dovuto al fatto che CyberPanel genera certificati autofirmati durante l'installazione per scopi di sicurezza della posta elettronica.

Ora vedrai la tua casella di posta. Congratulazioni! Tutte le email che hai ricevuto in precedenza e tutte le e-mail che hai inviato in precedenza con altri dispositivi ora verranno sincronizzate e scaricate sul tuo Thunderbird!

Mandiamo una e-mail di prova per vedere se anche l'invio remoto funziona ...

Fai clic su Scrivi> Messaggio sulla barra degli strumenti e indirizza la tua email a qualsiasi indirizzo, nel nostro caso lo invieremo a un account Gmail.

Fai clic su Invia e potresti dover affrontare un altro problema di sicurezza per SMTP.yourdomain.com. Fare clic su Conferma eccezione di sicurezza.

Congratulazioni, dopo aver seguito questi passaggi, dovresti avere configurato Thunderbird per inviare / ricevere email con successo! Puoi anche configurare Thunderbird su altri dispositivi usando le stesse identiche impostazioni e tutte le email inviate e ricevute saranno sincronizzate tra loro!